(邦訳:レイヤーを越えて:インターネットユーザに対する未知なるプライバシー脅威の特定)

| 渡邉 卓弥 (正会員) NTTセキュアプラットフォーム研究所 研究員 |

キーワード

| オフェンシブセキュリティ | プライバシー | Web |

[背景]ユーザの利用する機器・サービスの多様化

[問題]プライバシー漏洩経路の特定がより困難に

[貢献]攻撃者に先んじてプライバシー攻撃を特定し対策実施

パソコン,スマートフォン,IoTの普及にともない,インターネットに接続されるデバイスの数は220億に達した.こうした機器にはユーザの身元情報や位置情報,カメラの映像といったプライバシー情報が含まれており,利便性と引き換えにプライバシーが漏洩するリスクが高まっているという現状がある. 特に,最先端の攻撃者の攻撃活動はコンピュータシステムの内部にとどまらず,さまざまな「レイヤー」にまたがっている.すなわち,コンピュータシステムが物理空間に対して漏洩するデータを測定することにより,間接的に機密情報を推定する「サイドチャネル攻撃」や,恐怖心や好奇心といった人間の心理的な弱点を悪用する「フィッシング攻撃」といった,ソフトウェア,ハードウェア,人間の認知といったさまざまなリソースの悪用を試みる. 本研究は,攻撃実証と大規模データ分析という2つのアプローチによって,コンピュータシステム外に存在するさまざまなレイヤーにおよぶプライバシー脅威を特定し,その分析技術・対策技術を提案した.

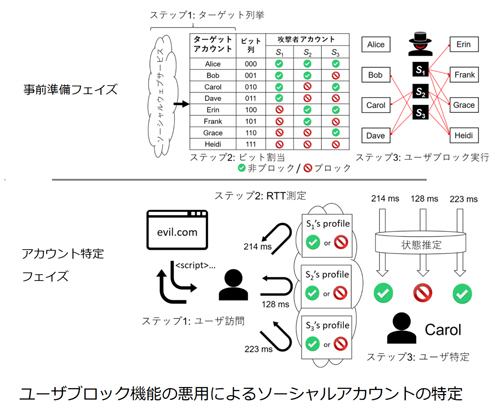

1. ユーザブロック機能の悪用によるソーシャルアカウントの特定

この課題では,Webサイトに訪問したユーザのソーシャルアカウントを特定し身元情報を窃取する攻撃を実証した.攻撃の骨子となるのは,ソーシャルウェブサービスのユーザブロックの特性を悪用することである.攻撃者は事前に用意したアカウントからサービス上のユーザに対してブロック/非ブロックの状態を任意に設定できる.これを複数組み合わせることで一意のビット列を形成しユーザに割り当てる.その後Webサイトに訪問したユーザに対して,通信時間の計測によって各アカウントからブロックされているか否かを推定し,ビット列を復元してソーシャルアカウントと紐付ける.検証の結果,SNS,ゲーム,オークションなど12サービスにおいて,100%の精度でアカウントを特定可能であることを示した.

2. 物理センサによるユーザの位置情報特定

この課題では,GPSを用いることなく,ハードウェアセンサの情報のみを用いて人物の位置を推定する脅威を実証した.まず,センサデータに対し機械学習を適用することで,標的の行動を歩行中,走行車両内,その他の3種に分類する.次に,時系列順に並んだ行動推定の結果から,列車の出発時刻と到着時刻のシーケンスを抽出する.最後に,得られた時刻シーケンスを鉄道の時刻表と路線図に照合し,標的の移動経路を特定する.ユーザ実験と日本全国の駅を対象とするシミュレーションを行った結果,本攻撃による脅威が現実的であることが示された.

3. モバイルアプリの説明文と実動作の相関分析

この課題では,モバイルアプリの説明文とプライバシー情報へのアクセス挙動に齟齬があるアプリの大規模分析を行う.そのために,静的プログラム解析と,自然言語処理によるテキスト分類を組み合わせた自動的かつスケーラブルな分析手法を開発した.Androidアプリマーケットから収集した20万個のアプリの分析によって,説明文とプライバシーデータアクセスとの間に齟齬がある多数のアプリを発見し,その原因を解明した.主な4つの原因は,不要なパーミッション利用を行うアプリ自動生成サービス,類似のコードを用いて大量にアプリを公開する開発者の存在,説明文で言及されにくい副次的な機能の存在,プライバシーデータにアクセスするサードパーティのライブラリの4つであった.

本研究において提案した対策手法・分析手法の一部は,数億人のユーザを抱える世界的なサービス・ブラウザ等に採用され,新しいプライバシー攻撃から多数のユーザを未然に防ぐことができた.

[貢献]攻撃者に先んじてプライバシー攻撃を特定し対策実施

パソコン,スマートフォン,IoTの普及にともない,インターネットに接続されるデバイスの数は220億に達した.こうした機器にはユーザの身元情報や位置情報,カメラの映像といったプライバシー情報が含まれており,利便性と引き換えにプライバシーが漏洩するリスクが高まっているという現状がある. 特に,最先端の攻撃者の攻撃活動はコンピュータシステムの内部にとどまらず,さまざまな「レイヤー」にまたがっている.すなわち,コンピュータシステムが物理空間に対して漏洩するデータを測定することにより,間接的に機密情報を推定する「サイドチャネル攻撃」や,恐怖心や好奇心といった人間の心理的な弱点を悪用する「フィッシング攻撃」といった,ソフトウェア,ハードウェア,人間の認知といったさまざまなリソースの悪用を試みる. 本研究は,攻撃実証と大規模データ分析という2つのアプローチによって,コンピュータシステム外に存在するさまざまなレイヤーにおよぶプライバシー脅威を特定し,その分析技術・対策技術を提案した.

1. ユーザブロック機能の悪用によるソーシャルアカウントの特定

この課題では,Webサイトに訪問したユーザのソーシャルアカウントを特定し身元情報を窃取する攻撃を実証した.攻撃の骨子となるのは,ソーシャルウェブサービスのユーザブロックの特性を悪用することである.攻撃者は事前に用意したアカウントからサービス上のユーザに対してブロック/非ブロックの状態を任意に設定できる.これを複数組み合わせることで一意のビット列を形成しユーザに割り当てる.その後Webサイトに訪問したユーザに対して,通信時間の計測によって各アカウントからブロックされているか否かを推定し,ビット列を復元してソーシャルアカウントと紐付ける.検証の結果,SNS,ゲーム,オークションなど12サービスにおいて,100%の精度でアカウントを特定可能であることを示した.

2. 物理センサによるユーザの位置情報特定

この課題では,GPSを用いることなく,ハードウェアセンサの情報のみを用いて人物の位置を推定する脅威を実証した.まず,センサデータに対し機械学習を適用することで,標的の行動を歩行中,走行車両内,その他の3種に分類する.次に,時系列順に並んだ行動推定の結果から,列車の出発時刻と到着時刻のシーケンスを抽出する.最後に,得られた時刻シーケンスを鉄道の時刻表と路線図に照合し,標的の移動経路を特定する.ユーザ実験と日本全国の駅を対象とするシミュレーションを行った結果,本攻撃による脅威が現実的であることが示された.

3. モバイルアプリの説明文と実動作の相関分析

この課題では,モバイルアプリの説明文とプライバシー情報へのアクセス挙動に齟齬があるアプリの大規模分析を行う.そのために,静的プログラム解析と,自然言語処理によるテキスト分類を組み合わせた自動的かつスケーラブルな分析手法を開発した.Androidアプリマーケットから収集した20万個のアプリの分析によって,説明文とプライバシーデータアクセスとの間に齟齬がある多数のアプリを発見し,その原因を解明した.主な4つの原因は,不要なパーミッション利用を行うアプリ自動生成サービス,類似のコードを用いて大量にアプリを公開する開発者の存在,説明文で言及されにくい副次的な機能の存在,プライバシーデータにアクセスするサードパーティのライブラリの4つであった.

本研究において提案した対策手法・分析手法の一部は,数億人のユーザを抱える世界的なサービス・ブラウザ等に採用され,新しいプライバシー攻撃から多数のユーザを未然に防ぐことができた.

(2020年6月3日受付)