クラウド環境を標的とするDDoS攻撃の対策訓練システム

Training System for Countermeasures Against DDoS Attacks Targeting Cloud Environments

1. はじめに

企業等におけるクラウドサービスの利用率は年々上昇し,2021年には7割以上の企業が利用している[2].クラウドサービスの利用形態の1つにInfrastructure as a Service(以下,IaaS)がある.IaaSはハードウェアリソースなどのデジタルインフラをインターネット経由で提供するサービスである.IaaSにおけるクラウドサービスの利用比率ではAmazon Web Service(以下,AWS)が最も高い[3].

クラウドサービスの普及に伴い,企業が利用するクラウド環境を標的としたDDoS(Distributed Denial of Service)攻撃が増加している[4].DDoS攻撃では,マルウェアに感染した機器で構成されるボットネットからサーバに大量のデータや制御パケット等を送信し,サービスを妨害する.一方,通信サービス事業に勤務する事業者を対象とした調査によると「DDoS攻撃を緩和するための適切な対策を講じている」と回答したのは29%であった[5].この原因の1つとしてセキュリティ技術者の不足が挙げられる[6].この問題の解決のためには,クラウド環境を標的とするDDoS攻撃の対策手法を取得したセキュリティ技術者を早期に養成しなければならない.

ここで,DDoS攻撃を実施する代表的なマルウェアにMiraiがある.MiraiはLinuxで動作する脆弱なパスワードの設定されたIoT機器に感染し,機器を遠隔操作可能なボットにする.また,多数のボットから構成されるボットネットを構築する.その後,攻撃者からの指令に応じて,ボットネット内の機器は指定されたターゲットに対して一斉にDDoS攻撃を実行する.Miraiは2016年9月のセキュリティブログへの攻撃や,2016年10月のDNSサーバープロバイダDyn社への攻撃等に使われ,後者の攻撃では,当時史上最大規模である1.2~TbpsのDDoS攻撃が観測された[7].さらに,Miraiの作者がソースコードを公開したためこれを利用した亜種のマルウェアが出現している[8].これらを背景に,ボットネットを踏み台としたDDoS攻撃は種類が多様化し,年々複雑さを増している[4].そのため,机上学習や対策視点のみの学習では,今後,高度化するDDoS攻撃への対策が難しくなると予想される.

DDoS攻撃に対応できる技術者養成のためには,ハンズオン形式の演習が可能な学習システムが有効であると考えられる.また,高度化するDDoS攻撃に対応するためには,対策視点だけでなく攻撃視点で学ぶことが有効と考えられる.攻撃の実施を含めてDDoS攻撃に関する演習を実施可能な学習システムはいくつか提案されている[9]–[12].しかし,これらのシステムでは,近年普及の進むクラウド環境を標的としたサイバー攻撃に対する対策学習を想定していない.また,DDoS攻撃の理解には攻撃の主要な要素であるボットネットや攻撃に使用されるサーバ群の理解も重要となるが,これら既存の検討ではボットネットやサーバ群の構築まで含めた攻撃手法の学習を想定していない.さらに,これら既存の検討では,実際に学習システムを使った場合の学習効果が十分に評価されていない.

本研究では,クラウド環境を標的とするDDoS攻撃の対策演習を実施できる環境の提供を目的とし,攻撃視点を取り入れたDDoS攻撃の対策訓練システム(以下,本システム)を開発した.本システムを利用する場合,学習者は1人で攻撃演習と対策演習に取り組むことができる.また,クラウド環境としてはIaaSにおいて最も採用されているAWSを対象としている.さらに,DDoS攻撃の高度化が懸念される要因となったIoTマルウェアMiraiをモデルとし,ボットネットや攻撃サーバ群の構築からDDoS攻撃まで一連のDDoS攻撃演習を実施できる.本システムによる演習を通して,高度化するDDoS攻撃に対応可能なセキュリティ技術者を養成できると考えられる.また,攻撃視点と対策視点からの学習により,DDoS攻撃の対策手法に関する理解と知識の定着が期待できる.本研究では,座学の場合と本システムを用いて学習した場合の学習効果を比較することで,本システムの有効性を確認する.

以降の本稿の構成は以下のとおりである.2章で関連研究について述べ,3章で本研究で想定するシステムに求められる要件について述べる.4章で開発したシステムの概要,5章で本システムによるDDoS攻撃演習,6章でDDoS対策演習について述べる.7章で本システムの評価結果について述べ,8章でまとめと今後の課題を述べる.

2. 関連研究

本章では,DDoS攻撃の学習システムに関する研究と,AWSが提供するセキュリティ学習サービスを述べる.

2.1 DDoS攻撃の学習システムに関する研究

サイバー攻撃に関する学習システムについては,ネットワークセキュリティに関する演習を行えるもの[14], [15],Webセキュリティに関する演習を行えるもの[16], [17]など様々な検討がある.また,DoS攻撃やDDoS攻撃に関する演習を実施可能な学習システムに関してもいくつか検討がある[9]–[13].

立岩らの研究[13]では,セキュリティ技術者の養成を目的に,仮想化技術を用いたセキュリティ演習システムを開発している.遠隔演習環境とあらかじめ構築された仮想ネットワークへ自動攻撃する機能を用いることで,DoS攻撃を含むサイバー攻撃の対策に関する学習が可能である.

干川らの研究[9]では,安価なシングルボードコンピュータを利用し,IoT機器の乗っ取りを題材にしたDoS攻撃の演習システムを開発している.学習者は,IoT機器を踏み台にしてライブ動画配信サービスに対してDoS攻撃の一種であるHTTP flood攻撃を実施できる.Fuertesらの研究[10]では,ネットワークセキュリティの教育と学習プロセスを改善することを目的に,仮想ネットワークを使ったDDoS攻撃の対策訓練システムを開発している.このシステムでは,学習者はまずDDoS攻撃の種類を選択し対象のサーバへ攻撃を実施する.その後,ファイアウォールを用いて選択したDDoS攻撃に応じた対策を実施する.これらのシステムでは,攻撃を特定して対策するといった実践的なセキュリティ学習に取り組むことができない.

Kwonらの研究[11]では,基本的なセキュリティに関する知識を学ぶことができる演習環境の提供を目的とし,実践型セキュリティ演習システムを開発している.このシステムは,あらかじめ準備しているWebサーバに対してDDoS攻撃であるSlowlorisとRUDYを実施する.学習者は,2つの種類から実施される攻撃のうちどの攻撃を受けているか特定し,対策を施す演習に取り組むことが可能である.このシステムではアプリケーション層で実施されるDDoS攻撃の対策手法に関する学習のみ対応している.

八代らの研究[12]では,ITユーザ企業でのインシデントレスポンスにおける初期段階の学習機会の提供を目的とし,体験型サイバーセキュリティ学習システムを開発している.学習者は2人1組となり,システムから提供されるコンテンツを参照し演習に取り組む.クラウド上の接続用仮想PCにアクセスし,あらかじめ準備されたシナリオに基づいて学習を進める.このシステムではDDoS攻撃の攻撃手法と分析手法に関する演習を実施できる.

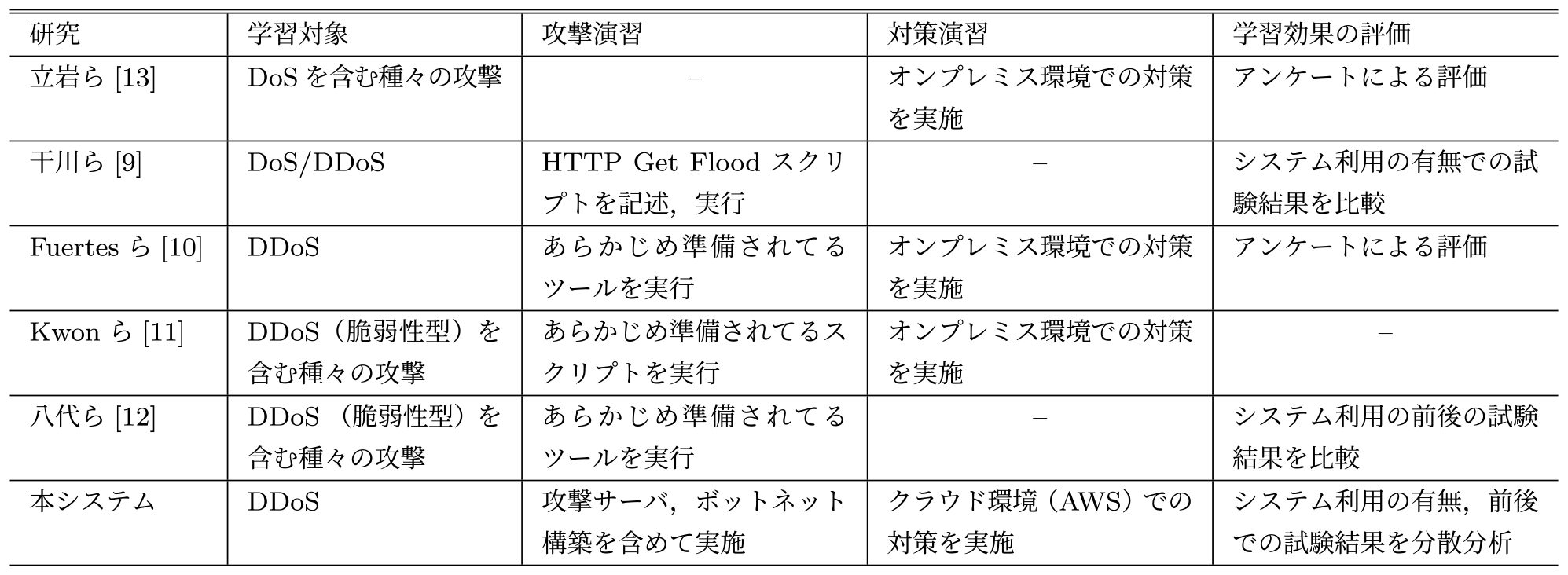

DoS攻撃やDDoS攻撃に関するこれらの学習システムについて,学習対象となる攻撃,攻撃演習の実施方法,対策演習の実施方法,学習効果の評価方法をまとめたものを表1に示す.これらの関連研究の共通の課題として,サイバー攻撃の対象はオンプレミス環境からクラウド環境に変化しているのに対して,これらの研究ではクラウド環境を標的とするサイバー攻撃の対策学習を想定していないことが挙げられる.また,実際のDDoS攻撃の際に用いられるボットネットや攻撃サーバ群の構築を演習内容として想定していない,実際に学習システムを使った場合と他の手段を使った場合の学習効果が十分に評価されていない,といった課題もある.

Table 1 Comparison of learning systems for DoS/DDoS attacks.

2.2 AWSが提供するセキュリティ学習サービス

本研究の開発システムで対象としているAWSが提供するセキュリティ学習サービスもある[18], [19].これらのサービスでは,AWSのクラウド環境を標的とするサイバー攻撃の対策手法を学ぶことができる.AWS Security Essentials [18]はクラウドセキュリティに関する知識を持たない初級レベルの学習者を対象としており,DDoS攻撃の対策手法を学習できる.Security Engineering on AWS [19]はクラウドセキュリティに関する知識を持つ中級レベルの学習者を対象としており,DDoS攻撃に対して脆弱な設定を特定する手法や,DDoS攻撃の対策手法を学習できる.しかし,これらのサービスで準備されているDDoS攻撃のコンテンツは,両コースとも座学を想定したものであり,ハンズオン形式による演習は実施できない.また,これらのサービスを受講するためにはAWSが認定した講師が必要となる.

3. システム要件

本システムの利用対象者(以降,学習者)は,サイバーセキュリティ分野を専攻する学生,DDoS攻撃の対策手法またはクラウドセキュリティについて興味のある学生,中小企業社員などの中でクラウド環境を狙ったDDoS攻撃の対策に関する知識が不足している初級学習者を想定する.学習者は,基本情報技術者試験に合格相当の知識,Linuxの基本的なコマンド操作技術を持つことを想定する.

2章で述べた関連システムは,DDoS攻撃に用いられる攻撃サーバ群やボットネット構築演習を実施できない,クラウド環境を標的とするDDoS攻撃の対策学習を想定していない,学習システムを使った場合と他の手段を使った場合における学習効果が十分に評価されていない,といった課題がある.そのため,本システムおよびシステム評価の要件を以下のようにまとめた.

- (1) ボットネットや攻撃サーバ群の構築から,DDoS攻撃実施まで演習が可能であること

- (2) クラウド環境を標的とするDDoS攻撃の対策演習を実施できること

- (3) 本システムを使った場合と座学の場合における学習効果を統計的検定により比較評価すること

本研究では,要件1を満たす攻撃演習ネットワークと,要件2を満たす対策演習ネットワークを開発し,要件3を満たすために評価実験を実施する.また,表1の最下部に,本システムの比較を載せる.

4. システム概要

本章では,本研究で開発したシステムの概要を述べる.本システムでは,多くの被害を発生させ,DDoS攻撃の高度化の要因となっているマルウェアMiraiをモデルとした攻撃および対策演習を実施できる.

4.1 システム構成

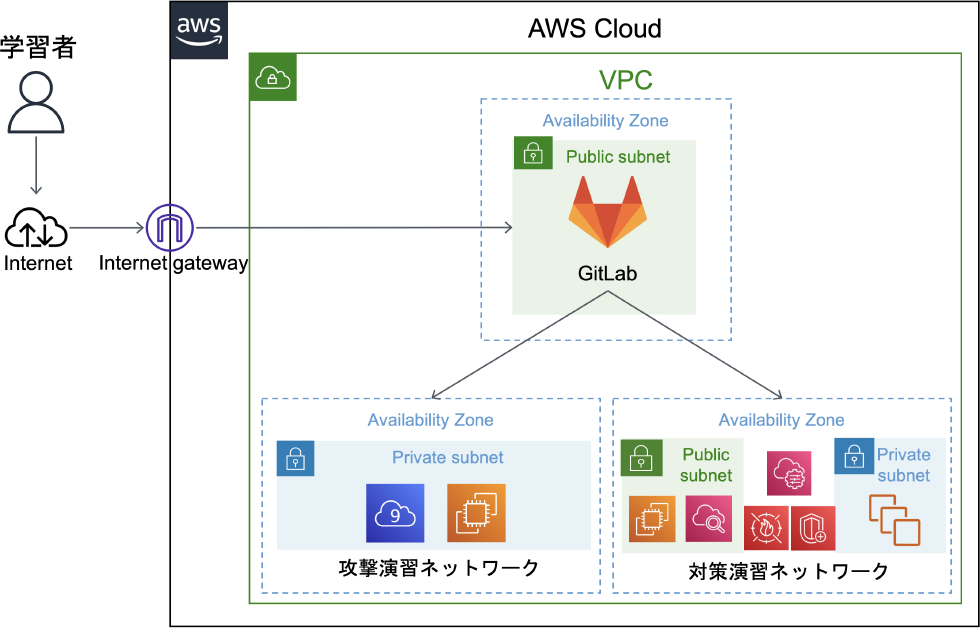

本システムの構成を図1に示す.本システムではAmazon Virtual Private Cloud(以下,VPC)を用いて演習環境を構築している.本研究では,1人の学習者が自身のPCからVPCに接続し,学習を進めることを想定している.

Fig. 1 Overview of our system.

本システムの演習環境はGitリポジトリマネージャーであるGitLab,DDoS攻撃演習の環境を提供する攻撃演習ネットワーク,DDoS対策演習の環境を提供する対策演習ネットワークから構成される.GitLabは演習で用いるファイルの管理,演習手順をまとめた学習用ページの提供に用いる.なお,学習用ページは演習概要ページ,DDoS攻撃演習ページ,DDoS対策演習ページから構成される.また,1人の学習者が同じネットワークに対して攻撃と対策を同時に施すと,どのような攻撃が行われているか学習者が事前に知っている状態での演習となり現実的な演習でなくなるため,攻撃演習ネットワークと対策演習ネットワークは異なるネットワークとなるように構成している.なお,本システムで提供する攻撃演習ネットワークおよび本システムを使った攻撃演習の詳細については5章,対策演習ネットワークおよび対策演習の詳細については6章で述べる.

4.2 演習手順

学習者は,まず,自身のPCからVPC上のGitLabにアクセスし,本演習における利用条件として下記の条件に対する同意を行う.

- ・演習で取得した知識をサイバー犯罪に利用しない

- ・攻撃手法を学ぶ目的を理解している

- ・演習で得た知識を用いて他人に害を与えた場合,電子計算機損壊等業務妨害罪,不正アクセス行為の禁止等に関する法律などの違反の罪に問われることを理解している

すべての条件に同意した場合のみ,本システムは,攻撃演習ネットワークおよび対策演習ネットワークにアクセスできるユーザアカウントであるAWS Identity and Access Management(以下,IAM)ユーザアカウントを学習者に提供する.これは,サイバー犯罪者を育成しないことを目的としている.

続いて,学習者は演習概要ページを使って学習を行う.演習概要ページの例を図2に示す.演習概要ページでは,本システムの操作方法,DDoS攻撃の概要,演習の流れについて学習できる.

Fig. 2 An example of a learning web page.

演習概要ページによる学習が終わった後,学習者は,GitLab上のDDoS攻撃演習ページの手順を確認しながら,発行されたIAMユーザアカウントと攻撃演習ネットワークを使ってDDoS攻撃演習を実施する.その後,学習者は,GitLab上のDDoS対策演習ページの手順を確認しながら,対策演習ネットワークを使ってDDoS対策演習を実施する.次章以降でこれらの詳細について述べる.

5. DDoS攻撃演習

本章では,本システムの攻撃演習環境の構成と,本システムを使ったDDoS攻撃演習の手順を述べる.

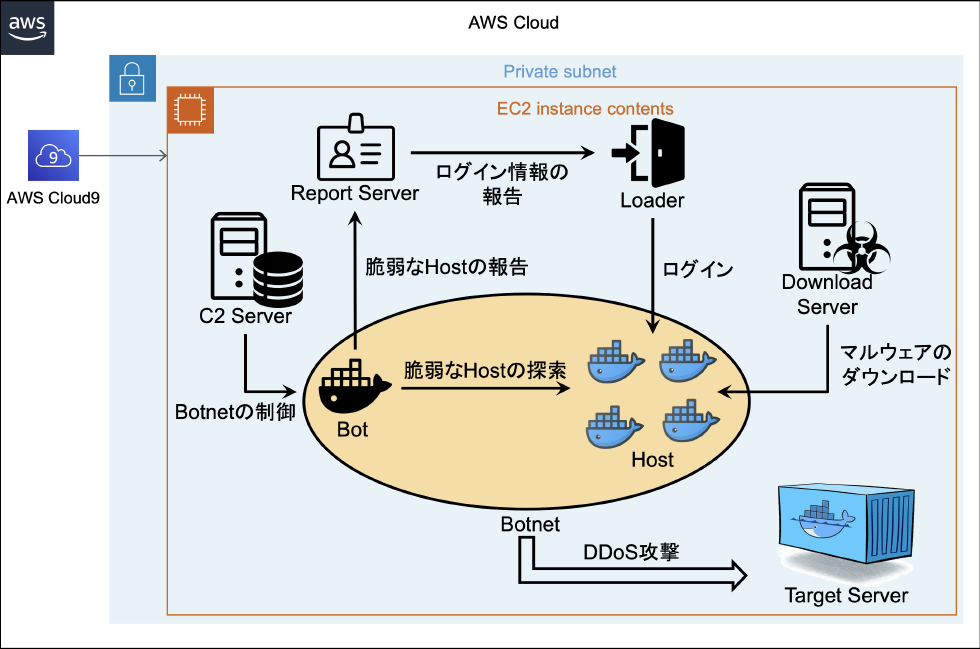

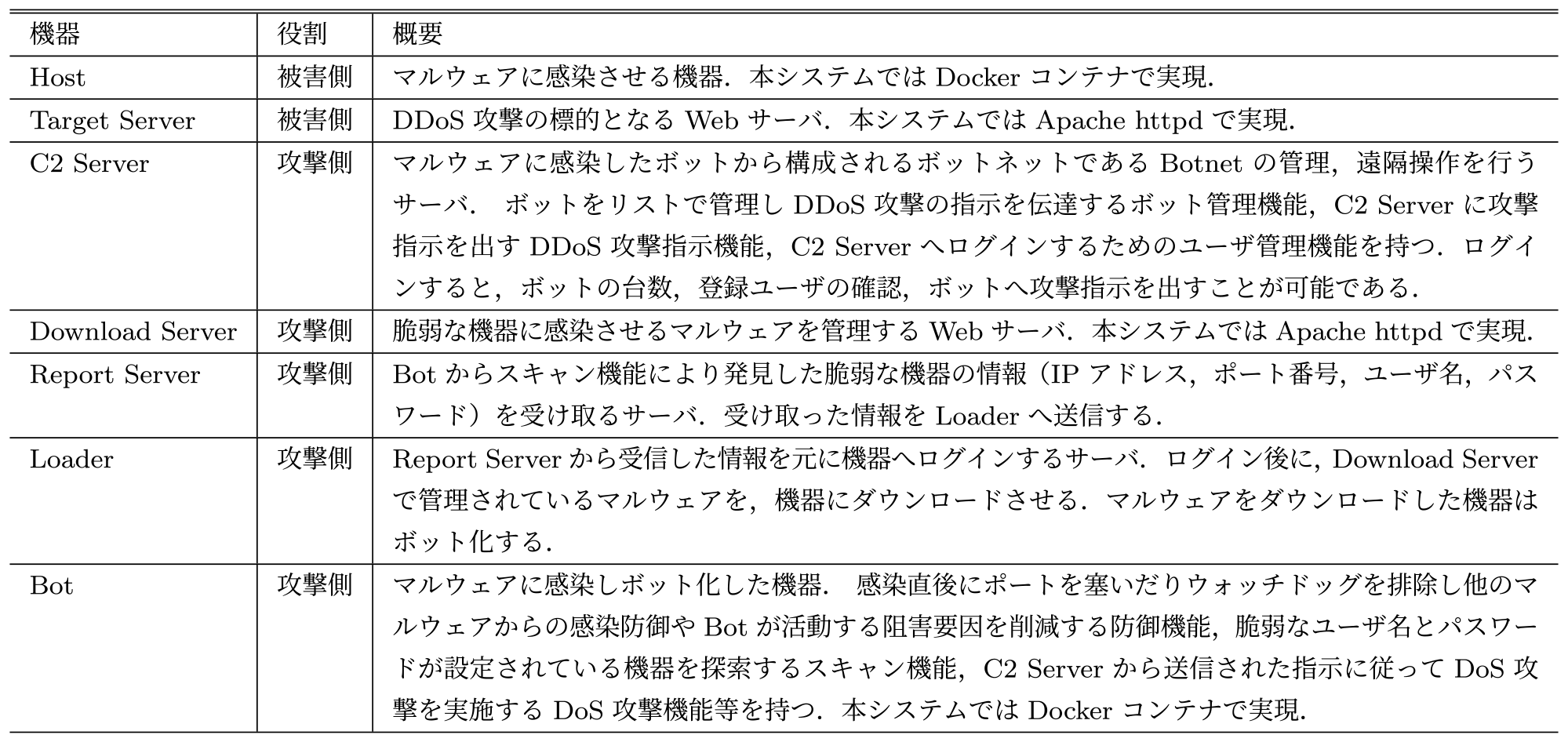

5.1 攻撃演習環境

本システムでDDoS攻撃演習を行うための攻撃演習ネットワークの構成を図3に示す.本ネットワークの構成はMiraiで使われるネットワークと同等の構成である.Miraiで利用される攻撃サーバ群は複数存在する.攻撃演習ネットワークを構成する機器やサーバ群の役割,概要を表2にまとめる.なお,仮想サーバ内の仮想プライベートネットワーク上に攻撃演習ネットワーク環境を構築することにより,安全に演習を実施できるようにしている.

Fig. 3 Network configuration for DDoS attack.

Table 2 Modules of network for DDoS attack.

DDoS攻撃演習環境の提供にはAWS Cloud9とEC2を用いる.AWS Cloud9はAWSで利用可能な統合開発環境であり,コードエディタ,デバッガー,ターミナル等が使用できる.EC2はAWSに構築できる仮想サーバである.初期状態では,EC2仮想サーバ内にDockerコンテナを使ってHostとTarget Serverのみが起動している.Hostはマルウェアに感染させる機器であり,脆弱なユーザ名とパスワードがあらかじめ設定されている.本システムの初期状態では1台のHostが起動しているが,複数台のHostを起動することも可能である.Target Serverは,DDoS攻撃の標的となるWebサーバである.なお,本ネットワークでは仮想サーバ,Host,Target ServerのOSとしていずれもUbuntu 18.04.6 LTSを用いた.Miraiで利用される攻撃サーバ群であるCommand and Control Server(以下,C2 Server),Download Server,Report Server,LoaderおよびBot(それぞれの役割は表2を参照)は学習者が構築する.具体的な演習手順を次節以降で説明する.

5.2 DDoS攻撃演習手順

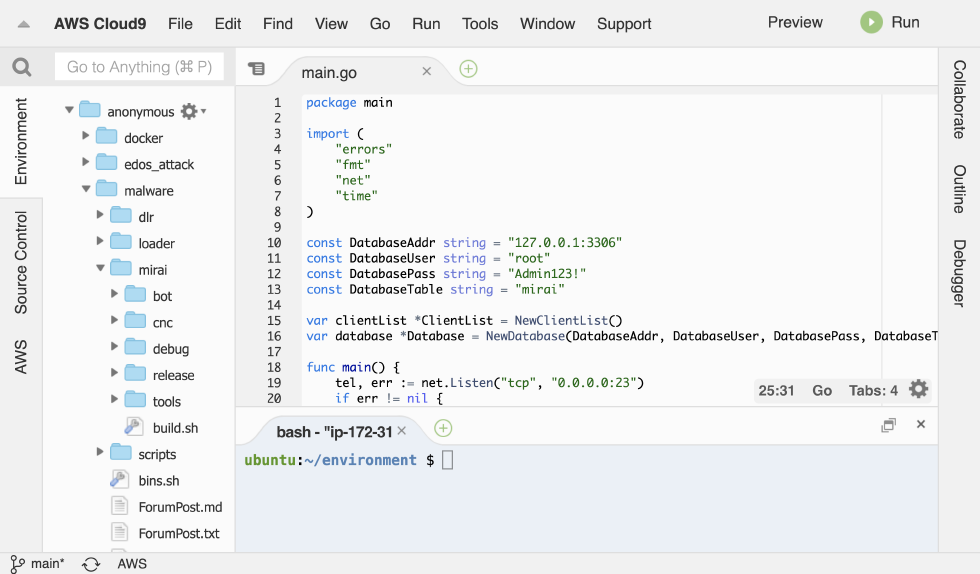

学習者は,自身のPCを使ってAWS Cloud9からEC2仮想サーバにリモートアクセスし,演習に取り組む.AWS Cloud9の操作画面の例を図4に示す.画面左でファイル選択,画面右上でコーディング,画面右下でターミナル操作が可能である.学習者はGitLab上のDDoS攻撃演習ページの手順を確認しながら,攻撃に利用するマルウェアおよびサーバの構築,ボットネットの構築,Target Serverを標的とするDDoS攻撃の実行演習を実施することによってDDoS攻撃の仕組みを学習する.以降,5.2.1節,5.2.2節,5.2.3節でそれぞれの演習内容の詳細について説明する.

Fig. 4 An operation screen of AWS Cloud9.

なお,攻撃環境の構築に必要な演習用のマルウェアやサーバプログラム,ファイルとして,公開されているMiraiのソースコードを演習用にカスタマイズしたものが本システムのGitLabに保存されており,演習ではそれを用いる.また,学習者は進捗に応じて,作業途中のプログラムをGitLabへ保存できる.そのため,学習者は演習を中断し,途中から取り組むことが可能である.また,演習の過程でエラーが発生して解決できない場合は,エラーが発生していない段階までプログラムを戻し,再度演習に取り組むことができる.

5.2.1 攻撃に利用するサーバの構築演習

はじめに学習者はC2 Server,Report Server,Loader,Download Serverといった攻撃サーバ群を構築する.

まず,学習者は演習環境用にC2 Serverプログラムを確認し,修正とコンパイルを行う.その後,C2 Serverで利用するMySQLデータベースの設定を行う.MySQLデータベースはユーザリストやDDoS攻撃履歴の記録に用いられる.学習者はMySQLデータベースにユーザを追加し,さらにC2 Serverを起動する.その後,学習者は,自身が追加したユーザを用いてC2 Serverへログインできることを確認する.

続いて,学習者はWebサーバであるApache httpdを用いてDownload Serverを構築する.また,学習者は演習用マルウェア本体のソースコードを確認,修正を施した後コンパイルし,作成した演習用マルウェアをDownload Serverに格納する.さらに,学習者はDownload Serverに設置した演習用マルウェアを取得できるかを確認する.

最後に,学習者はReport Serverプログラム,Loaderプログラムそれぞれを確認,コンパイルし,起動する.

5.2.2 ボットネットの構築演習

続いて学習者は攻撃演習ネットワークにマルウェアに感染した機器であるBotを導入する.BotはHostと同様のDockerコンテナで実現する.Bot上でDownload Serverから演習用マルウェアをダウンロード,手動実行することにより,Botを感染させる.その後,学習者はC2 Serverのコンソール画面から,BotがC2 Serverに接続できているかを確認する.

演習用マルウェアに感染したBotはスキャン機能により,脆弱なユーザ名とパスワードの設定された機器を探索し,機器へのアクセスを試みる.攻撃演習ネットワークのHostにはあらかじめ脆弱なユーザ名とパスワードが設定されており,本演習ではBotはHostにアクセス可能である.Hostへのログインに成功したBotは,Hostのログイン情報をReport Serverに送信する.さらにReport ServerはLoaderに情報を送信,LoaderがHostにログインする.最終的に,Download ServerからHostに演習用マルウェアがダウンロード,実行されることで,Hostがボットとなる.学習者はC2 Serverのコンソール画面から,Botに加えてHostがC2 Serverに接続できていることを確認する.また,一連のボットネット構築の流れの確認を行う.

5.2.3 DDoS攻撃の実行演習

ボットネットの構築が完了すると,学習者はボットネットを使ったDDoS攻撃演習を実施する.攻撃の実施のために,学習者はC2 Serverへログインする.C2 Serverでは10種類のDDoS攻撃コマンドを実行可能である.攻撃コマンドに引数としてTarget ServerのIPアドレス,攻撃の実行秒数を与えたものをC2 Serverのコンソール画面に入力すると,C2 Serverは設定したDDoS攻撃をボットネットに指示する.攻撃指示を受け取ったボットネットは,設定された攻撃内容から,Target Serverを狙ったDDoS攻撃を行う.学習者は,DDoS攻撃中にTarget Serverがダウンし,アクセスできないことを確認する.

6. DDoS対策演習

本章では,本システムの対策演習環境の構成と,本システムを利用したDDoS対策演習の手順を述べる.

6.1 対策演習環境

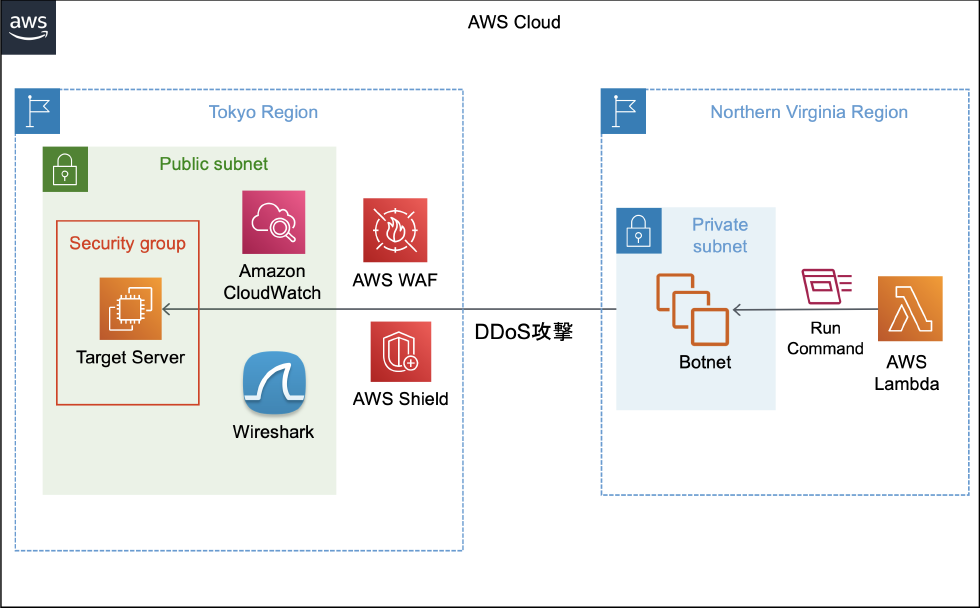

DDoS対策演習を行うための対策演習ネットワークの構成を図5に示す.対策演習ネットワークは攻撃演習ネットワークと異なるネットワークであり,DDoS攻撃を受ける日本の東京リージョンにある機器とDDoS攻撃を実施する米国バージニア北部リージョンにある機器から構成される.

Fig. 5 Network configuration for DDoS countermeasure.

東京リージョンは学習者が対策演習で操作する環境である.本リージョンにはDDoS攻撃の標的となるWebサーバであるTarget Serverがある.Target Serverは日本国内にサービスを展開するWebサーバを想定しており,EC2仮想サーバを用いて実現している.なお,EC2仮想サーバのOSはAmazon Linux 2を使用した.本環境ではAmazon CloudWatch,AWS WAF,AWS Shieldが利用できる.Amazon CloudWatchはAWSのサービスにおけるトラフィック量やCPU使用率などのリソースのモニタリングや管理が可能なサービスである.AWS WAFはAWSが提供するウェブアプリケーションファイアウォールであり,主にウェブの脆弱性を利用した攻撃からの保護が可能である.AWS ShieldはAWSが提供するDDoS攻撃対策の専用サービスであり,ネットワークレイヤー,トランスポートレイヤー,アプリケーションレイヤーを狙ったDDoS攻撃の検出と対策を実施できる.対策演習ではこれらのサービスを使ってDDoS対策を行う.

なお,対策演習においては,攻撃の分析のためにTarget Serverに到着するパケットを解析する内容が含まれる.パケットのキャプチャ自体は,Target Server上,あるいは,Target Serverに流れてくるパケットを解析するために別途構築しているEC2仮想サーバ上で行う.一方,パケット解析は学習者のPCにインストールされたGUIプロトコルアナライザWiresharkを用いて実施する.したがって,学習者は自身のPCにWiresharkをあらかじめインストールしておく必要がある.

バージニア北部リージョンは自動的にDDoS攻撃を実施する環境である.なお,DDoS攻撃を実施するボットネットは米国に最も多くあるため[20],DDoS実施環境として米国を選定した.本リージョンにはBotnetとAWS Lambdaがある.BotnetはDDoS攻撃を実施するボットネットであり,EC2仮想サーバを用いて実現している.なお,EC2仮想サーバのOSはUbuntu 20.04.3 LTSを使用した.AWS Lambdaはサーバレスでプログラムを実行できるAWSのサービスである.AWS Lambdaは対策演習開始時にSYN flood攻撃,UDP flood攻撃,ICMP flood攻撃,HTTP flood攻撃のうちいずれかのDDoS攻撃をランダムに決定し,その攻撃コマンドをBotnetに送信する.なお,2020年に検出されたDDoS攻撃の99%がこの4種類の攻撃によるものである[21].Botnetは受け取ったコマンドを元に東京リージョンに構築しているTarget Serverを標的とするDDoS攻撃を実施する.

6.2 DDoS対策演習手順

学習者は,主に,自身のPCのブラウザを使ってAWSマネジメントコンソールにアクセスし,DDoS対策演習に取り組む.AWSマネジメントコンソールではAWSに関するすべての操作が可能である.また,サービスごとに固有のダッシュボードが用意されており,様々な設定や管理を実施できる.

前述のように対策演習開始時点で,東京リージョンにあるTarget Serverに対して,バージニア北部リージョンからランダムな種類のDDoS攻撃が実施される.学習者は,GitLab上のDDoS対策演習ページの手順を確認しながら,AWSマネジメントコンソールを操作し,被害サーバであるTarget Serverにおける異常の検出,通信内容の解析,攻撃に応じた対策演習を実施することによってDDoS対策手法を学習する.以降,それぞれの演習内容の詳細について説明する.

6.2.1 DDoS攻撃の検出演習

はじめに,学習者は,Target Serverが提供するWebページにアクセスを試みる.しかし,Webページの応答時間が長い,またはアクセスできないことを確認する.その後,AWSマネジメントコンソールからAmazon CloudWatchを選択し,Target Serverに送られてくるトラフィック量とTarget ServerのCPU使用率を監視する.トラフィック量とCPU使用率の急激な上昇を確認した場合,Target Serverにアクセスが集中して,サーバダウンが発生していると判断する.

続いて,学習者は,DDoS攻撃であるかどうかを判断するためパケットの解析を行う.学習者は,AWSマネジメントコンソール上でEC2仮想サーバにSSH接続する機能であるEC2 Instance Connectを用いて,Target Serverへリモートアクセスする.DDoS攻撃の影響でTarget Serverへリモートアクセスできない場合は,Target Serverに流れてくるパケットを解析するために別途構築しているEC2仮想サーバへアクセスする.リモートアクセス後にパケットキャプチャツールtcpdumpを実行,通信内容をキャプチャし,結果をダンプファイルに出力する.出力したダンプファイルはGitLab経由で学習者のPC上に保存する.さらに,学習者のPC上でプロトコルアナライザWiresharkを起動しダンプファイルを読み込ませることでパケット解析を行う.これにより学習者は,GUIを使って,どのようなIPアドレスからどのような種類のパケットが送信されているかを知ることができる.その後,学習者は,DDoS攻撃を受けていると判断し,また,どのようなDDoS攻撃を受けているかを特定する.

6.2.2 DDoS攻撃の対策演習

DDoS攻撃の分析の完了後,学習者は,特定したDDoS攻撃に有効な対策を施す.対策にはEC2仮想サーバのセキュリティグループ,AWS WAF,AWS Shieldを用いる.ここで,大規模なDDoS攻撃を受けた場合,通信事業者によるネットワークレベルでの対策が必要となる場合がある.しかし,本研究では,3章で示しているようなクラウドサービスを利用する初級学習者を対象としているため,これらAWSが提供するサービスを用いた対策学習を演習内容として選定した.

学習者はAWSマネジメントコンソールからEC2管理画面を選択し,Target Serverのセキュリティグループの設定を確認する.初期状態のセキュリティグループ設定では,Target Serverは,すべての送信元IPアドレスからすべてのトラフィックを受け入れるインバウンドルール設定になっている.たとえば,HTTP flood攻撃のように送信元IPアドレスを偽装できない攻撃で,かつ,送信元IPアドレスが特定少数の場合は,IPアドレスを制限することによる対策を実施できる.また,UDP flood攻撃,ICMP flood攻撃の場合はそれらのプロトコルを禁止する対策を実施できる.学習者はインバウンドルールの修正を行い,特定のIPアドレス,プロトコルからのトラフィックを制限することでDDoS攻撃の対策を行う.

また,学習者はAWSマネジメントコンソールからAWS WAFを選択し,設定を確認する.AWS WAFは送信元IPアドレスを偽装できないHTTP flood攻撃に有効な対策である.本システムの対策演習ネットワークのTarget Serverは日本国内向けに展開しているWebサーバを想定しており,Botnetは米国から攻撃を実施する.そのため,AWS WAFのWeb ACLsの設定を確認し,通信を日本国内に限定する設定にすることで,DDoS攻撃の対策ができる.

上記で対策できないDDoS攻撃に対して,学習者は,AWSのDDoS攻撃対策の専用サービスであるAWS Shieldを利用する.AWS Shieldは本システムで実施するSYN flood攻撃,UDP flood攻撃,ICMP flood攻撃,HTTP flood攻撃のすべてに有効な対策である.学習者はAWSマネジメントコンソールからAWS Shieldを選択,東京リージョンの環境にAWS Shieldを導入し,Target Serverを保護する設定を施す.

以上の対策の結果,Target Serverが提供するWebページの応答時間が短く,正常にアクセスできた場合,対策演習は終了する.学習者が他の種類のDDoS攻撃に対する対策演習を実施したい場合は,再び,対策演習をはじめから実施する.

7. 評価

実験協力者に本システムを利用してもらい評価を行った.本章では,実験の詳細,結果,考察について述べる.

7.1 学習効果の検証

本システムを利用してクラウド環境を標的とするDDoS攻撃の対策訓練を実施した場合の学習効果を検証するために,情報工学を専攻する学生20名を実験協力者として実験を行った.いずれの実験協力者も,3章で述べた本システムが想定する対象者に該当する学生である.

実験手順としては,まず,すべての実験協力者にDDoS攻撃に関する事前テストを受けてもらった.その後,実験協力者をDDoS攻撃について本システムで学ぶグループ10名と座学で学ぶグループ10名に分割し,対策学習に取り組んでもらった.座学で学ぶグループのために,本システムで実施した演習内容と同様の学習内容となるよう座学資料を作成した.具体的には,情報処理推進機構の研究報告書[22]と長柄らの研究報告[23]をもとにDDoS攻撃やマルウェアMiraiを学習する資料を作成し,AWSホワイトペーパー[24]をもとにAWSを用いたDDoS攻撃の対策手法を学ぶ資料を作成した.両グループともに1時間を目安に学習をしてもらった.なお,1時間より早く学習が終了した場合はその時点で学習を終了してもらった.また,1時間を超過した場合でも,終了するまで学習に取り組んでもらった.最後に,すべての実験協力者にDDoS攻撃に関する事後テストを受けてもらった.

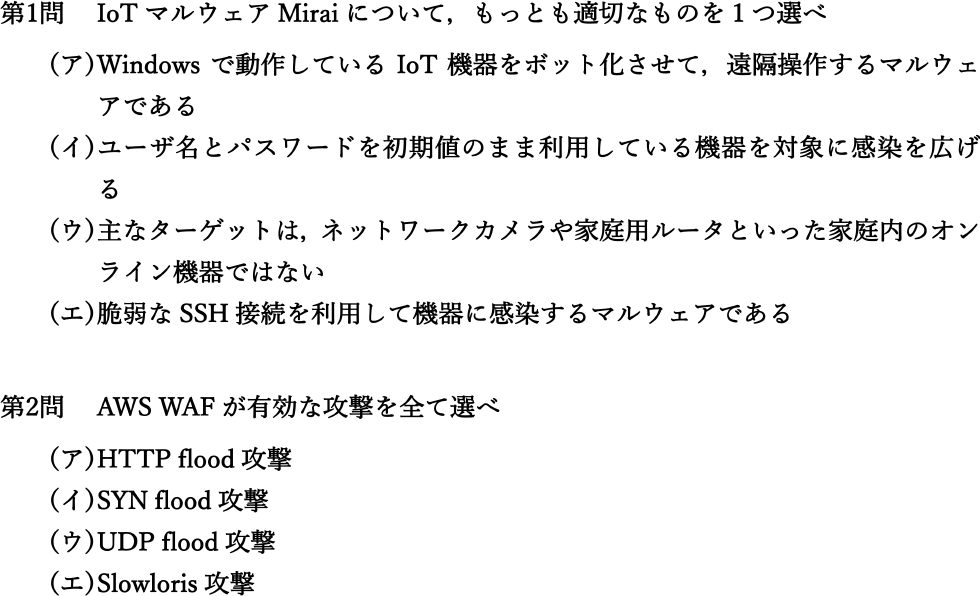

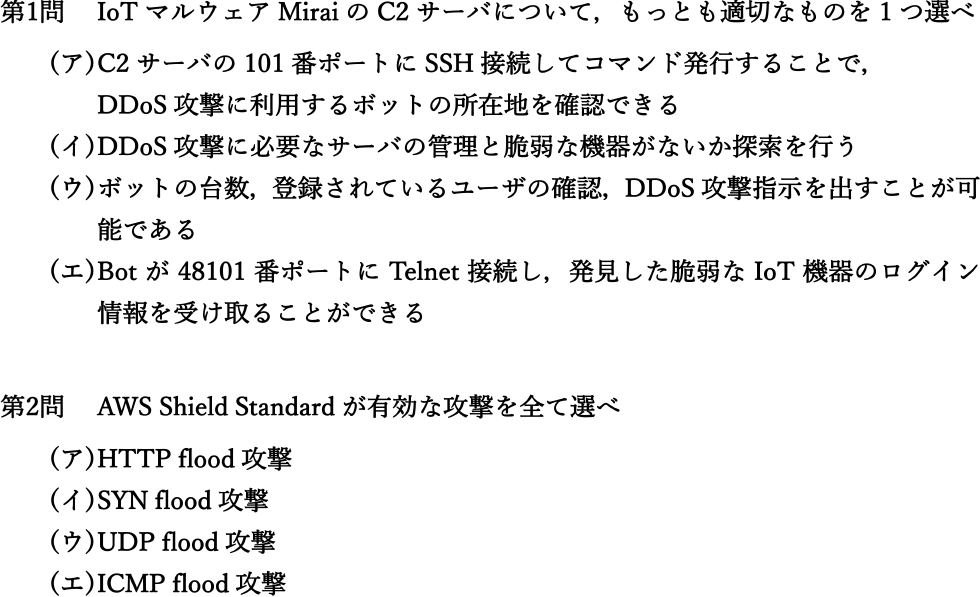

事前テストの例を図6に,事後テストの例を図7に示す.事前テスト,事後テストは,AWSホワイトペーパー[24],AWS認定資格試験の模擬試験[25],情報処理安全確保支援士試験の過去問[26]を元に作成した.事前テスト,事後テストともに同レベルの別の問題を用意した.問題数はそれぞれ10問であり,1問1点の計10点満点で採点した.なお,事前テストの解答を実験協力者に公開しない状態で事後テストを実施した.

実験結果のうち,まず,実験協力者が学習に要した時間について述べる.本システムで学習したグループの平均学習時間は59.5分,標準偏差は11.9分であった.また,座学で学習したグループの平均学習時間は50.1分,標準偏差は9.7分であった.いずれのグループも1名が目安となる1時間の学習時間を超過した.座学と比較して,本システムで学習する場合はハンズオン形式の演習があるため,学習時間に違いが現れたものと考えられる.

Fig. 6 An example of pre-test.

Fig. 7 An example of post-test.

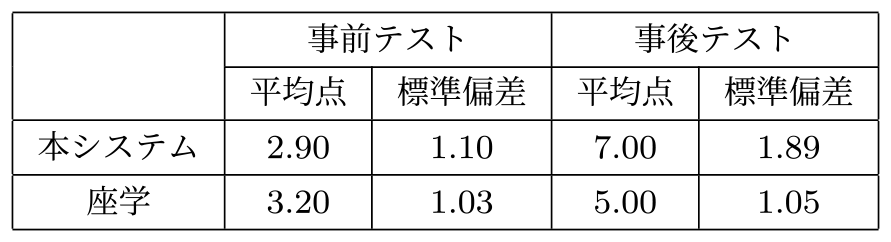

続いて,事前テスト,事後テストの結果を表3に示す.本システムで学習したグループは平均点が4.1点上昇し,座学で学習したグループの平均上昇点1.8点と比較して高い結果となった.座学のグループでは教材を熟読する学習だけに取り組んでもらったのに対して,本システムのグループでは,事前学習ページを読んだ後に実際に手を動かす演習に取り組んでもらった.このようなハンズオン形式で学習することで,知識の定着度に差が生じ,結果として平均点の上昇率に現れたものと考えられる.

Table 3 Evaluation results.

加えて,統計学的な有意性を確認するために,実験協力者のテスト結果に関する2要因混合計画の分散分析(参加者間要因:学習者[本システム,座学]×参加者内要因:テスト[事前テスト,事後テスト])を実施した.ここで,分散分析では検定統計量としてF値が用いられる.以降の結果の記述では,分散分析で用いられる表記にならって,分散分析により得られたF値およびそのときのp値の範囲を表記する.また,自由度をカッコ内に表記する.なお,有意でない場合をns(nonsignificant)と表記する.

分散分析の結果,相互作用は有意(F(1, 18)=8.43, p<0.01)であった.相互作用が有意であったため,各要因における単純主効果を検証したところ,本システムで学習した参加者内要因の単純主効果(F(1, 9)=37.0, p<0.001),座学で学習した参加者内要因の単純主効果(F(1, 9)=18.7, p<0.005)のいずれもが認められた.したがって,本システムと座学のいずれも学習に有効であるといえる.また,事前テストにおける参加者間要因の単純主効果(F(1, 18)=0.395, ns)は認められなかったが,事後テストにおける参加者間要因の単純主効果(F(1, 18)=8.57, p<0.01)が認められた.このことから,座学より本システムを利用した参加者の方が有意に事後テストの点数が高いことが分かる.これらの結果から,本システムを用いた学習が座学と比較してクラウド環境を標的とするDDoS攻撃の対策学習に有効であることを確認できた.

7.2 利用評価アンケート

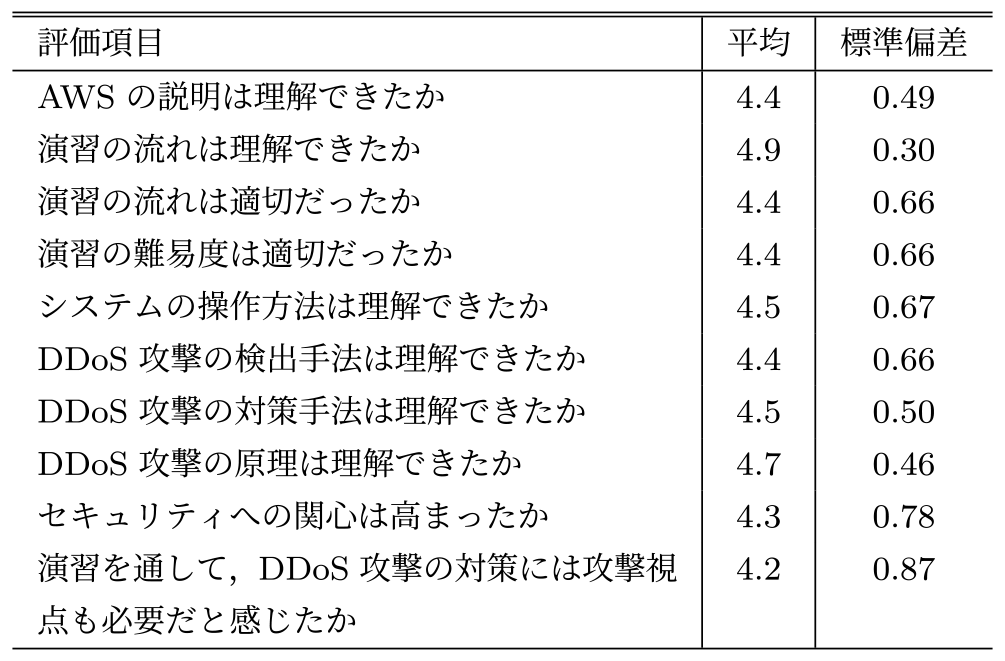

本システムの有用性の確認を目的に,前節の実験で本システムを利用した学生10名を対象として,利用評価アンケートに回答してもらった.アンケートは,1が最も悪く,5が最も良いとした5段階評価とした.また,自由記述欄を設けており,任意でコメントを記入してもらった.

評価項目と,各項目に対する平均評点,標準偏差を表4に示す.すべての項目で良好な結果を得ることができた.また,標準偏差から,各項目の評点のばらつきは小さく,安定して高い評価だったことが分かる.

Table 4 Questionnaire results.

自由記述欄では,「初めてでもつまずくことなく取り組むことができた」とコメントをもらった.また,表4に示すように,演習の難易度や手法の理解に関連した評価項目はいずれも高い評価であった.今回の実験で本システムを利用したすべての学習者は,行き詰まることなくスムーズに演習を実施できた.特に,6.2.1節で示したDDoS攻撃の検出演習において攻撃の種類を当てなければ適切な対策を施せないが,いずれの学習者も一度の解析で攻撃の種類を正しく特定し,適切な対策を施すことができた.そのため,3章で提示した本研究で想定している学習者のレベルに合わせた演習コンテンツを用意できたと考えられる.

その他の自由記述欄のコメントとして,「本システムを用いた演習が楽しかった」,「攻撃方法について,何となくでしか理解できていなかったが,実際に手を動かすことで理解できた」,「DDoS対策演習の最後で,Target ServerのWebページへアクセスできるようになり,適切に対策できたことが分かりやすかった」,「パケットキャプチャし,そのキャプチャファイルを解析して攻撃を特定する部分が面白かった」,「サイバーセキュリティの研究に興味を持った」,「Wiresharkをほどんど使ったことがなかったので,Wireshark自体の見方等を載せてくれるとより分かりやすかった」などの意見が得られた.また,「攻撃視点もあわせて学習することで,対策視点を学習する際に,理解が深まりやすかった」とコメントをもらった.さらに,アンケートの評価項目「演習を通して,DDoS攻撃の対策には攻撃視点も必要だと感じたか」において,平均評点が4.2点であった.そのため,攻撃視点を取り入れた学習は,複雑な攻撃に対応できるようになるだけでなく,対策演習の理解促進にもつながると考えられる.これらの結果から,本システムの有用性を確認できた.

8. おわりに

本研究では,クラウド環境を標的とするDDoS攻撃の対策演習を実施できる環境の提供を目的として,攻撃視点を取り入れたDDoS攻撃の対策訓練システムを開発した.開発システムは,IaaSで最も採用されているAWSを用いたDDoS攻撃の対策訓練が可能である.さらに,座学で学ぶ学習者と本システムを使って学ぶ学習者に対して事前テスト,事後テストを実施し,システムの有効性を検証した.分散分析の結果,本システムを利用した学習者のほうが,座学で学ぶ学習者と比較して有意に事後テストの点数が高いことを確認した.本システムによる演習を通して,攻撃視点と対策視点から,DDoS攻撃の対策手法に関する理解と知識の定着が期待できる.

一方,本研究における評価は学生を対象とした分析にとどまっており,企業における初級学習者など,本システムで想定している他の利用対象者に対する評価も必要である.また,サービス妨害攻撃には,本研究で対象としたボットネットを利用したDDoS攻撃の他にも,EDoS(Economic Denial of Service)攻撃やDRDoS(Distributed Reflection Denial of Service)攻撃などの攻撃があり,今後,これらの攻撃の学習への対応を検討している.さらに,IaaSとして採用されているメガクラウドのうちAWSは全体の6割を占めているが,残りのメガクラウドであるAzureとGoogle Cloud Platformを用いた演習システムの追加実装を検討している.

謝辞 本研究はJSPS科研費21K12185の助成を受けたものである.

参考文献

- [1] 眞鍋 督,井口信和:クラウド環境を標的とするDDoS攻撃の対策演習システムの開発と評価,情報処理学会インターネットと運用技術シンポジウム2022論文集(2022).

- [2] 総務省:令和3年通信利用動向調査の結果(2022). 〈https://www.soumu.go.jp/johotsusintokei/statistics/data/220527_1.pdf〉(参照2022-11-15).

- [3] 株式会社MM総研:国内クラウドサービス需要動向調査(2021年度版)(2021). 〈https://www.m2ri.jp/release/detail.html?id=500〉(参照2022-11-15).

- [4] NETSCOUT: 14th Annual Worldwide Infrastructure Security Report. 〈https://www.netscout.com/report/〉(参照2022-11-15).

- [5] Ponemon Institute: The State of DDoS Attacks against Communication Service Providers (2019). 〈https://www.a10networks.com/wp-content/ uploads/A10-EB-14117-EN.pdf〉(参照2022-11-15).

- [6] 総務省:我が国のサイバーセキュリティ人材の現状について(2018). 〈https://www.soumu.go.jp/main_content/000591470.pdf〉(参照2022-11-15).

- [7] 齋藤 衛:IIJ Technical WEEK 2016セキュリティ動向2016~ランサムウェアとMirai botについて~(2016). 〈https://www.iij.ad.jp/dev/tech/techweek/pdf/161111_01.pdf〉(参照2022-11-15).

- [8] Antonakakis, M., April, T., Bailey, M., Bernhard, M., Bursztein, E., Cochran, J., Durumeric, Z., Halderman, J. A., Invernizzi, L., Kallitsis, M., Kumar, D., Lever, C., Ma, Z., Mason, J., Menscher, D., Seaman, C., Sullivan, N., Thomas, K. and Zhou, Y.: Understanding the Mirai Botnet, Proceedings of USENIX Security 2017, pp.1093–1110 (2017).

- [9] 干川尚人,小林康浩,石原 学,白木厚司,下馬場朋禄,伊藤智義:サービス拒否攻撃演習システムの実装とそのアクティブラーニングシナリオによるセキュリティ技術教育,電子情報通信学会論文誌,Vol.J103-B, No.4, pp.180–183(2020).

- [10] Fuertes, W., Tunala, A., Moncayo, R., Meneses, F. and Toulkeridis, T.: Software-Based Platform for Education and Training of DDoS Attacks Using Virtual Networks, Proceedings of ICSSA 2017, pp.94–99 (2017).

- [11] Kwon, M. J., Kwak, G., Jun, S., Kim, H.-J. and Lee, H. Y.: Enriching Security Education Hands-on Labs with Practical Exercises, Proceedings of ICSSA 2017, pp.100–103 (2017).

- [12] 八代 哲,田邊一寿,齋藤祐太,齋藤孝道:体験型サイバーセキュリティ学習システムの提案と再評価,情報処理学会マルチメディア分散協調とモバイルシンポジウム2018論文集,pp.1809–1816(2018).

- [13] 立岩祐一郎,岩崎智弘,安田考美:仮想マシンネットワークによる継続的なクラッキング防衛演習システム,電子情報通信学会論文誌,Vol.J96-D, No.7, pp.1585–1594(2013).

- [14] 湯川誠人,谷口義明,井口信和:攻防戦型ネットワークセキュリティ学習支援システム,電子情報通信学会論文誌,Vol.J103-D, No.8, pp.591–602(2020).

- [15] Hu, J., Meinel, C. and Schmitt, M.: Tele-lab IT security: an architecture for interactive lessons for security education, Proceedings of ACM SIGCSE 2004, pp.412–416 (2004).

- [16] 竹下数明,小林偉昭,佐々木良一:脆弱性対策教育のためのeラーニングシステムの開発と評価,コンピュータセキュリティシンポジウム2009論文集,pp.1–6(2009).

- [17] 岸本和理,谷口義明,井口信和:攻撃者視点を取り入れたクロスサイトスクリプティング対策の実践的演習システムの開発と評価,情報処理学会論文誌:教育とコンピュータ,Vol.8, No.2, pp.76–81(2022).

- [18] AWS: AWS Security Essentials. 〈https://aws.amazon.com/jp/training/classroom/aws-security-essentials/〉(参照2022-11-15).

- [19] AWS: Security Engineering on AWS. 〈https://aws.amazon.com/jp/training/classroom/security-engineering-on-aws/〉(参照2022-11-15).

- [20] Cloudflare:2022年第2四半期におけるDDoS攻撃の傾向(2022). 〈https://blog.cloudflare.com/ja-jp/ddos-attack-trends-for-2022-q2-ja-jp/〉(参照2022-11-15).

- [21] Kaspersky: DDoS attacks in Q2 2020 (2020). 〈https://securelist.com/ddos-attacks-in-q2-2020/〉(参照2022-11-15).

- [22] 独立行政法人情報処理推進機構セキュリティセンター:サービス妨害攻撃の対策等調査–報告書–. 〈https://www.ipa.go.jp/files/000024437.pdf〉(参照2022-11-15).

- [23] 長柄啓悟,松原 豊,青木克憲,高田広章:組込みシステム向けマルウェアMiraiの攻撃性能評価,情報処理学会研究報告,Vol.2017-ARC-225, No.41, pp.1–6(2017).

- [24] Amazon Web Service: AWSホワイトペーパーとガイド.https://aws.amazon.com/jp/whitepapers/(参照2022-11-15).

- [25] Amazon Web Service: AWS Skill Builder. 〈https://explore.skillbuilder.aws/learn〉(参照2022-11-15).

- [26] 独立行政法人情報処理推進機構:過去問題(問題冊子・配点割合・解答例・採点講評). 〈https://www.jitec.ipa.go.jp/1_04hanni_sukiru/_index_mondai.html〉(参照2022-11-15).

眞鍋 督(学生会員)manabe0123m@gmail.com

2021年近畿大学理工学部卒業.同年同大学大学院総合理工学研究科博士前期課程入学,現在に至る.サイバーセキュリティの教育に関する研究に従事.

谷口 義明(正会員)y-tanigu@info.kindai.ac.jp

2008年大阪大学大学院情報科学研究科博士後期課程修了,博士(情報科学).大阪大学サイバーメディアセンター,近畿大学理工学部を経て,2022年より同大学情報学部准教授.情報ネットワーク,サイバーセキュリティ分野の研究に従事.IEEE,情報処理学会,電子情報通信学会,電気学会各会員.

井口 信和(正会員)iguchi@info.kindai.ac.jp

1988年三重大学大学院修士課程修了.同年(株)豊田自動織機製作所入社.1992年和歌山県工業技術センター研究員.2001年大阪大学大学院基礎工学研究科博士後期課程修了,博士(工学).2002年近畿大学理工学部助教授.2008年同大学教授.2015年近畿大学総合情報基盤センター長を兼務.2020年近畿大学情報学研究所長代理を兼務.2022年より同大学情報学部教授.ネットワーク運用管理支援,情報ネットワーク応用,教育システム開発に関する研究に従事.情報処理学会,電子情報通信学会,IEEE,教育システム情報学会,農業情報学会各会員.

採録日 2023年4月21日