| 佐藤 将也 岡山大学大学院自然科学研究科 助教 |

[背景]攻撃の高度化と仮想化技術の普及

[問題]攻撃証拠の隠ぺいや攻撃による被害拡大の可能性

[貢献]仮想化技術を利用したログ保全技術と攻撃難化技術の実現

[問題]攻撃証拠の隠ぺいや攻撃による被害拡大の可能性

[貢献]仮想化技術を利用したログ保全技術と攻撃難化技術の実現

計算機の扱う情報は,増加し,多様化している.このような環境において,計算機や情報システムの悪用により,サイバー攻撃が発生している.サイバー攻撃による被害の抑制において,計算機利用者の不注意や脆弱性を利用した攻撃を十分に防止することは難しく,侵入や情報の取得などが行われることを前提とした対策が必要不可欠である.そこで,攻撃者による侵入や目的の遂行の痕跡が記録される可能性のあるログの保全を確実にすることが重要である.また,攻撃者による目的の遂行を困難にすることができれば,攻撃による被害を抑制できる可能性があるため,攻撃の検知や防止を行うソフトウェア(セキュリティソフトウェア)を攻撃から保護することが重要である.

また,近年,仮想化技術が注目されている.仮想化技術とは,仮想計算機(Virtual Machine, VM)を作成し,VM上でオペレーティングシステム(OS)を動作させる技術であり,一台の物理計算機上で複数のVMを走行させることができる.仮想化技術は,クラウド基盤や汎用計算機で利用されており,将来的にVMの利用を前提としたソフトウェア構成が一般的になると予想される.このような環境において,利用者が計算機を安全に利用するためのソフトウェア実行基盤の構築が重要となる.しかし,これまでの研究では,攻撃の証拠となり得るログの保全やセキュリティソフトウェアの保護は十分でない.本研究では,これらの問題に対処する手法を提案した.

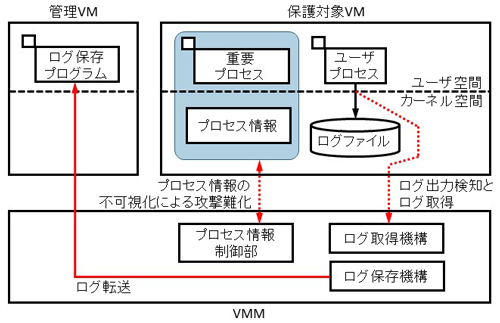

ログ保全の信頼性を向上するために,ログの改ざんや消失を仮想計算機モニタ(VM Monitor,VMM)により防止するシステムを提案した.このシステムは,VM上におけるログ出力をログ生成からできるだけ早い段階でVMMにより検知し,VM外部へ転送することで,攻撃者によるログ改ざんやプログラムの問題によるログ消失の可能性を低減する.さらに,転送したログとVM上で改ざんされた可能性のあるログを定期的に自動的に比較することで,ログの改ざんや改ざん個所を検出する.

ログ保全の信頼性を向上しつつ,ログ保全の処理性能を向上する手法として,ライブラリの置き換えによるVM外部への低オーバヘッドなログ転送手法を提案した.本手法により,ログの改ざんを困難にしつつ,多種のOSへ適用が容易で,かつ性能低下の非常に小さいログ転送が可能となることを示した.

セキュリティソフトウェアの改変なしの保護を実現するために,プロセス情報の不可視化によりプロセスの特定を困難にする攻撃回避手法を提案した.この手法では,プロセス情報を不可視化することにより攻撃者から攻撃対象プロセスの特定を困難にすることで,セキュリティソフトウェアへの攻撃を回避する.

以上より,将来的にさらなる普及が予想される仮想化技術を利用することで,利用者が計算機を安全に利用するためのソフトウェア実行基盤を提供できることを示し,具体例として,ログの保全とセキュリティソフトウェアへの攻撃難化手法を示した.

また,近年,仮想化技術が注目されている.仮想化技術とは,仮想計算機(Virtual Machine, VM)を作成し,VM上でオペレーティングシステム(OS)を動作させる技術であり,一台の物理計算機上で複数のVMを走行させることができる.仮想化技術は,クラウド基盤や汎用計算機で利用されており,将来的にVMの利用を前提としたソフトウェア構成が一般的になると予想される.このような環境において,利用者が計算機を安全に利用するためのソフトウェア実行基盤の構築が重要となる.しかし,これまでの研究では,攻撃の証拠となり得るログの保全やセキュリティソフトウェアの保護は十分でない.本研究では,これらの問題に対処する手法を提案した.

ログ保全の信頼性を向上するために,ログの改ざんや消失を仮想計算機モニタ(VM Monitor,VMM)により防止するシステムを提案した.このシステムは,VM上におけるログ出力をログ生成からできるだけ早い段階でVMMにより検知し,VM外部へ転送することで,攻撃者によるログ改ざんやプログラムの問題によるログ消失の可能性を低減する.さらに,転送したログとVM上で改ざんされた可能性のあるログを定期的に自動的に比較することで,ログの改ざんや改ざん個所を検出する.

ログ保全の信頼性を向上しつつ,ログ保全の処理性能を向上する手法として,ライブラリの置き換えによるVM外部への低オーバヘッドなログ転送手法を提案した.本手法により,ログの改ざんを困難にしつつ,多種のOSへ適用が容易で,かつ性能低下の非常に小さいログ転送が可能となることを示した.

セキュリティソフトウェアの改変なしの保護を実現するために,プロセス情報の不可視化によりプロセスの特定を困難にする攻撃回避手法を提案した.この手法では,プロセス情報を不可視化することにより攻撃者から攻撃対象プロセスの特定を困難にすることで,セキュリティソフトウェアへの攻撃を回避する.

以上より,将来的にさらなる普及が予想される仮想化技術を利用することで,利用者が計算機を安全に利用するためのソフトウェア実行基盤を提供できることを示し,具体例として,ログの保全とセキュリティソフトウェアへの攻撃難化手法を示した.

(2015年6月10日受付)